一家安全公司披露了SIM卡中的一个令人不安的漏洞,该漏洞可被用来跟踪手机的位置,并有可能接管该设备。但黑客攻击的危险可能被夸大了,至少在美国是这样;一个行业贸易组织说,大多数客户没有受到影响。

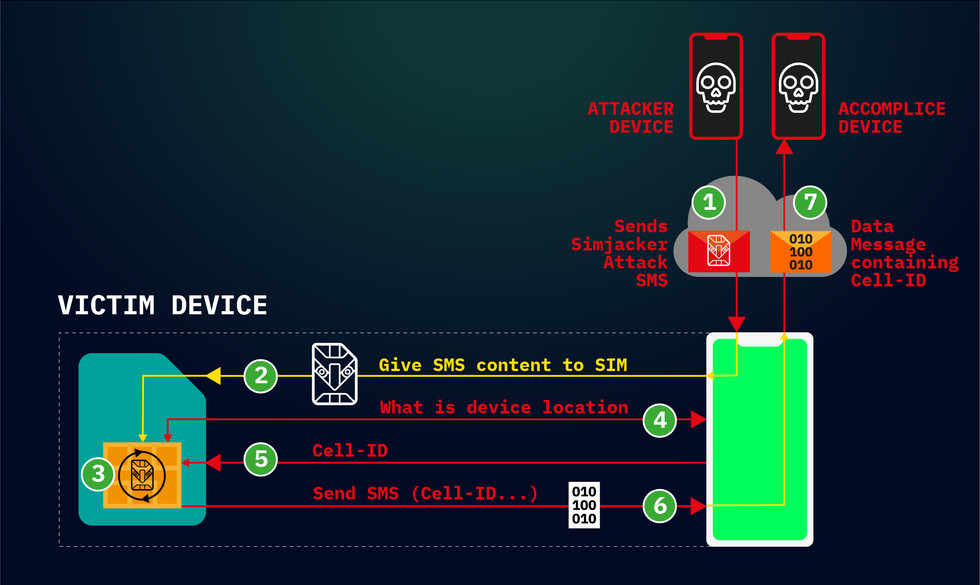

报告的漏洞被称为“simjacker”,它处理的是名为s@t浏览器的sim卡中的旧软件技术,最近一次更新是在2009年。周四,安全公司adaptivemobile发布了一份报告,称你可以发送一条特制的短信,劫持受害者手机上的s@t浏览器来执行电脑代码。

使攻击变得可怕的是如何设计短消息来请求并从受害者的手机中秘密检索位置数据。所有人的收件箱中都不会显示任何收到的短信。同样的漏洞也可用于在手机上启动移动浏览器,并指示所有者下载恶意软件。要发送短消息,攻击者需要一部电话、一个GSM调制解调器或一个A2P(应用程序对个人)提供商的短消息帐户。

这些说法已经引起了IT安全界的警觉。据adaptivemobile称,至少有30个国家的移动运营商正在使用s@t协议,使10亿人面临风险。”研究人员cathal mcdaid在报告中说:“我们观察到,几乎所有制造商的设备都成功地被定位为取回位置的目标:苹果、中兴、摩托罗拉、三星、谷歌、华为,甚至还有带sim卡的物联网设备” 。

然而,代表全球移动运营商的贸易机构gsma却在淡化风险。尽管adaptivemobile向该组织通报了该漏洞,但gsma表示,只有“少数”数量的sim卡易受攻击。

GSMA在一封电子邮件中告诉PCMag:“这项研究特别考虑了使用大多数移动运营商不使用的技术的SIM卡。”据了解,潜在的漏洞并不普遍,已经为受影响的移动网络制定了缓解措施。”

AT&T和Sprint声称,他们不会在SIM卡上使用受影响的技术。verizon表示,“我们没有迹象相信这会影响verizon。”据报道,t-mobile也表示了同样的看法。

adaptivemobile在10月3日伦敦的病毒公告会议上就这一发现发表讲话之前,一直在隐瞒有关其研究的进一步细节。与此同时,该公司声称,一家未透露姓名的私人公司至少两年来一直在利用这一漏洞帮助政府监视个人。追踪一直持续到今天。

McDaid在报告中称:“在一个国家,我们看到每天大约有100-150个特定的个人电话号码被Simjacker攻击作为攻击目标,尽管我们看到一天内有多达300个电话号码试图被追踪”。

AdaptiveMobile使用能够分析网络活动是否存在潜在攻击的软件为移动运营商提供IT安全。它解释了该公司如何能够收集到涉嫌涉及simjacker漏洞的间谍活动的情报。但没有提到有30个国家受到这一缺陷的影响。

AdaptiveMobile说,受影响的运营商可以通过分析和阻止包含S@T浏览器命令的可疑消息来阻止攻击。另一种选择是完全放弃使用s@t协议。

AdaptiveMobile没有立即回应有关该公司研究的问题。